기사상세페이지

[기획-디지털 ID 표준] ⑯산업단체와 포럼 - SOG-IS(Senior Officials Group-Information S…

기사입력 2023.11.03 11:30

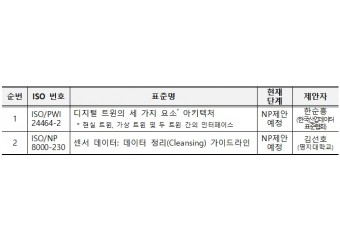

디지털 ID(Digital Identity) 분야에서 상호운용(interoperable)이 가능하고 안전한 서비스 보장을 위한 표준에 대한 수요가 증가하고 있다. 다양한 표준 조직 및 산업 기관이 활동하는 이유다.

디지털 ID 표준을 개발하는 곳은 유럽표준화기구(European Standardisation Organistions), 국제표준화기구(International Standardisation Organisations), 상업 포럼 및 컨소시엄, 국가기관 등 다양하다.

산업단체와 포럼은 공식적으로 표준화 조직으로 간주되지 않지만 디지털 ID 영역을 포함한 특정 영역에서는 사실상의 표준을 제공하고 있다.

몇몇의 경우 이들 단체들이 추가 비준을 위해 자신들이 생산한 사양을 ISO/IEC, ITU 통신 표준화 부문(ITU-T), ETSI 등 표준 기관에 제출할 수 있다.

이러한 산업단체 및 포럼에는 △인증기관브라우저 포럼(Certification Authority Browser Forum, CA/Browser Forum) △클라우드 서명 컨소시엄(Cloud Signature Consortium, CSC) △국제자금세탁방지기구(Financial Action Task Force, FATF) △신속온라인인증(Fast Identity Online, FIDO) △국제인터넷표준화기구(Internet Engineering Task Force, IETF) △구조화 정보 표준 개발기구(오아시스)(Organization for the Advancement of Structured Information Standards, OASIS) △오픈ID(OpenID) △SOG-IS(Senior Officials Group-Information Systems Security) △W3C(World Wide Web Consortium) 등이다.

SOG-IS(Senior Officials Group-Information Systems Security)는 유럽연합(EU) 또는 유럽 자유 무역 연합(European Free Trade Association, EFTA) 국가의 정부 조직 또는 정부기관간 협정으로 이사회 결정 92/242/EEC (12) 및 후속 이사회 권장 사항 95/144/EC (13)에 따라 작성됐다.

SOG-IS 암호 워킹그룹(Crypto Working Group)이 발행한 'SOG-IS Crypto Evaluation Scheme Agreed Cryptographic Mechanisms' 문서는 주로 개발자와 평가자를 대상으로 작성됐다.

어떤 암호화 메커니즘이 동의된 것으로 인식되는지, 즉 SOG-IS 암호화 평가 체계의 모든 SOG-IS 참가자가 수락할 순비가 됐는지 지정하는 것을 목적으로 하고 있다.

'SOG-IS Crypto Evaluation Scheme Agreed Cryptographic Mechanisms' 문서의 목차를 살펴보면 다음과 같다.

목차(Table of contents)

1. Introduction

1.1 Objective

1.2 Classification of Cryptographic Mechanisms

1.3 Security Level

1.4 Organization of the Document

1.5 Related Documents

2. Symmetric Atomic Primitives

2.1 Block Ciphers

2.2 Stream Ciphers

2.3 Hash Functions

2.4 Secret Sharing

3. Symmetric Constructions

3.1 Confidentiality Modes of Operation: Encryption/Decryption Modes

3.2 Specific Confidentiality Modes: Disk Encryption

3.3 Integrity Modes: Message Authentication Codes

3.4 Symmetric Entity Authentication Schemes

3.5 Authenticated Encryption

3.6 Key Protection

3.7 Key Derivation Functions

3.8 Password Protection/Password Hashing Mechanisms

4. Asymmetric Atomic Primitives

4.1 RSA/Integer Factorization

4.2 Discrete Logarithm in Finite Fields

4.3 Discrete Logarithm in Elliptic Curves

4.4 Other Intractable Problems

5. Asymmetric Constructions

5.1 Asymmetric Encryption Scheme

5.2 Digital Signature

5.3 Asymmetric Entity Authentication Schemes

5.4 Key Establishment

6. Random Generator

6.1 Random Source

6.2 Deterministic Random Bit Generator

6.3 Random Number Generator with Specific Distribution

7. Key Management

7.1 Key Generation

7.2 Key Storage and Transport

7.3 Key Use

7.4 Key Destruction

8. Person Authentication

A Glossary

![Korea Digital ID(iNIS) 2(디지털 ID 산업의 발전 전략 [출처=iNIS]).jpg](http://stdnews.kr/data/editor/2311/thumb-20231103113213_c4ef995794c331ea6278867378f3d5be_xara_700x273.jpg)

![[일본] 요코하마(横浜), 3월 원격근무로 일하는 50대 여성이 장시간 노동을 강요받아 적응장애가 발병해 산재로 인정받아](http://stdnews.kr/data/file/news/thumb/thumb-3555377672_BapV2SmF_41a011a26290be1daa3f6a5220df7b8b6d167f69_340x240.jpg)

![[인도] 마하라슈트라주 식품의약국(Maharashtra FDA), 맥도날드 상품명에 치즈를 잘못 표기해 소비자 기만 지적](http://stdnews.kr/data/file/news/thumb/thumb-3743818281_Uu5GpcKZ_6890f33f4b087f58686ed20e46a04bbb79ad883e_340x240.jpg)

![[남아공] 토코만 푸드(Thokoman Foods), 자사 땅콩버터 식품 안전성 재확인](http://stdnews.kr/data/file/news/thumb/thumb-3743818281_h5HrK0kT_c2453abdb4577a16b34590f5b8f76de9c2a95469_340x240.jpg)

![[일본] 혼다(ホンダ), 2030년까지 전기자동차(EV)를 중심으로 하는 전동화와 소트프웨어 개발에 10조 엔을 투자할 계획](http://stdnews.kr/data/file/news/thumb/thumb-3555381172_1g5z7YDN_4db7699b271b5e9dbbe1a4f6dc69fb01a9881abb_340x240.jpg)

![[일본] 자민당(自民党), 기업이 직원을 고객의 '카스하라(カスハラ)로부터 보호를 의무로 하는 방안을 고려 중](http://stdnews.kr/data/file/news/thumb/thumb-3555381172_PCNyaL1v_9f9b79d526b4be07024401e874fe26f618a42e7c_340x240.jpg)

![[일본] 총무성(総務省), 2023년 기준 전국의 빈집은 900만 호로 사상 최고치 기록](http://stdnews.kr/data/file/news/thumb/thumb-3555379571_qr01mWC9_fef7fa874e596585a04ee2dae235376595341779_340x240.jpg)

![[특집-기상기후재난] 한국중부발전(주) 신정철 선임 인터뷰 - 행정안전부 뿐 아니라 기상기후 연계조직 모두가 참여하는 협의체가](http://stdnews.kr/data/file/news/thumb/thumb-3555374516_iKWwUBas_9c1729f1e3977ee50c398986e7f98d5002a57deb_340x240.jpg)

![[특집-기상기후재난] (주)비밍코어 정성민 대표 인터뷰 - 인공지능(AI) 활용한 기후재난 대처 솔루션 개발](http://stdnews.kr/data/file/news/thumb/thumb-3555374391_0JZYhIcj_dca23c54fc7923952082a9d7af92db00b9dd33c9_340x240.jpg)

![[기획-표준 전문가] 한국투자증권 김범수 FC 인터뷰 - 표준전문가 양성 교육이 지속되길 희망](http://stdnews.kr/data/file/news/thumb/thumb-3555374114_Np9hM7aC_e6ffa916aade15e1c301badf3132ed3f0551a900_340x240.jpg)

![[특집-기상기후재난] 행정안전부 안전교육 전문인력 유정희 강사 인터뷰 - 기상기후재난예방 전문가 양성 시급](http://stdnews.kr/data/file/news/thumb/thumb-3555374240_gOmdLG10_cfc17ed887dccc93f503013bf794ed568a5d40dc_340x240.jpg)

![[특집-기상기후재난] (주)이토스 김형식 대표 인터뷰 - 재난을 사전에 예측·예방할 기술개발 시급](http://stdnews.kr/data/file/news/thumb/thumb-32068165_lmUrCBIn_797dc8926bb7d90542546463cc73e6233f0bbb46_340x240.png)

게시물 댓글 0개